L'Illusion de l'Autonomie - Pourquoi le "Control Plane" est la clé de voûte de l'IA industrielle

L'arrivée des agents autonomes (Agentic AI) pose un défi inédit aux industriels lorsqu'ils sont déployés dans des fonctions critiques (infrastructure, sécurité, conformité, décision réglementée). Contrairement aux chatbots passifs, ces agents peuvent agir. Dans les métiers critiques, une action probabiliste non contrôlée, non conforme est inacceptable. D'autant plus qu'en cette année 2026, le compte à rebours est lancé : l'entrée en vigueur imminente des obligations de l'EU AI Act pour les systèmes à haut risque, prévue pour août (sur un calendrier d’application progressif, dont les exigences les plus structurantes pour les systèmes à haut risque s’appliqueront à partir d’août 2026: AI-Act timeline), transforme la maîtrise de ces agents en une obligation légale de sécurité et de transparence. La question n'est pas de savoir si nous allons utiliser des agents, mais comment nous allons les empêcher de violer nos règles de sécurité, de conformité et désormais, la loi.

Le marché mondial des agents autonomes s’apprête à franchir le cap des 53 milliards de dollars d’ici 2030, porté par un CAGR de 46,3 % (MarketsandMarkets). Cette adoption massive est confirmée par Gartner (Gartner) qui prédit que d'ici 2028, plus de 50 % des entreprises utiliseront des plateformes de sécurité IA, contre moins de 10 % aujourd'hui. Gartner a aussi montré le besoin d'AI TRiSM (Trust, Risk and Security Management), les organisations qui adoptent un cadre de gestion de la confiance, du risque et de la sécurité verront une augmentation de l'adoption de leurs modèles et de leur efficacité opérationnelle d'ici 2026. Pourtant, derrière cette promesse se cache un piège : greffer des agents sur une structure d'organisation hiérarchique conçue pour la vitesse humaine génère un chaos industriel si l'on ne bâtit pas d'abord une couche de contrôle.

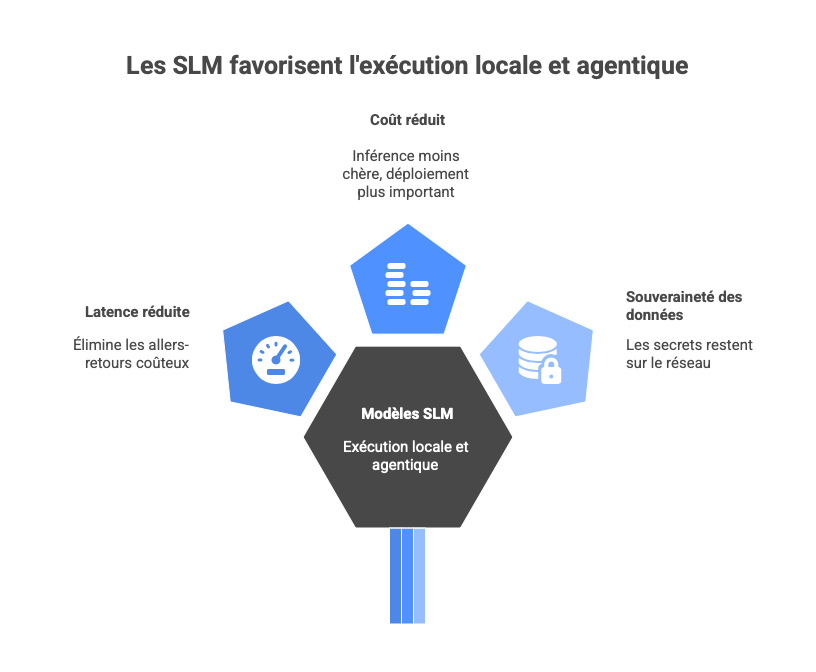

Innovation : SLM & "Edge Intelligence"

L'innovation majeure de 2025-2026 réside dans l'utilisation de Small Language Models (SLMs) qui deviennent la norme pour l'exécution locale et agentique. Cela apporte une réduction de la latence ; l'intelligence est déportée au plus près du périphérique ou de la base de données, éliminant les allers-retours coûteux vers le cloud. La frugalité permet de réduire le coût d'inférence et de déployer des milliers d'agents spécialisés plutôt qu'un seul modèle massif (attention tout de même sur les devices à l'edge les NPU ne sont pas gratuits et impactent le CAPEX). Et le traitement "On-Premise" effectué par les SLM garantit que les secrets industriels ne quittent jamais le réseau de l'entreprise et donc la souveraineté des données.

Contrôle Vérifiable et Traçable : Du Contrôle Déterministe au Veto

Dans les infrastructures ou les services critiques, l'IA ne peut pas rester une "boîte noire" déconnectée des réalités physiques, d'intégrité ou encore réglementaires. Le véritable enjeu n'est plus la capacité de l'agent à proposer une solution, mais la capacité du système à le guider/contrôler ou à lui opposer un veto inviolable.

L'objectif est de transformer les environnements des organisations en systèmes actifs capables d'autoriser ou d'interdire une action en temps réel. Des solutions comme Microsoft Agent 365 ou le MuleSoft Agent Fabric de Salesforce transforment déjà l'orchestration en une gestion d'API sécurisée.

Au-delà de l'outil : La Gouvernance par le CCP

Si la recherche académique explore le concept de Control Plane as a Tool (CPaaT; Kandasamy) pour simplifier l'interaction des agents avec des APIs complexes, le Cognitive Control Plane (CCP) s'en distingue par sa position hiérarchique. Là où le CPaaT est un pattern architectural agissant comme une interface utilisée par l'agent pour gagner en efficacité, le CCP est l'infrastructure de supervision qui surplombe l'agent. Il ne se contente pas de faciliter l'action ; il l'autorise, la valide ou l'interdit en fonction d'un référentiel déterministe.

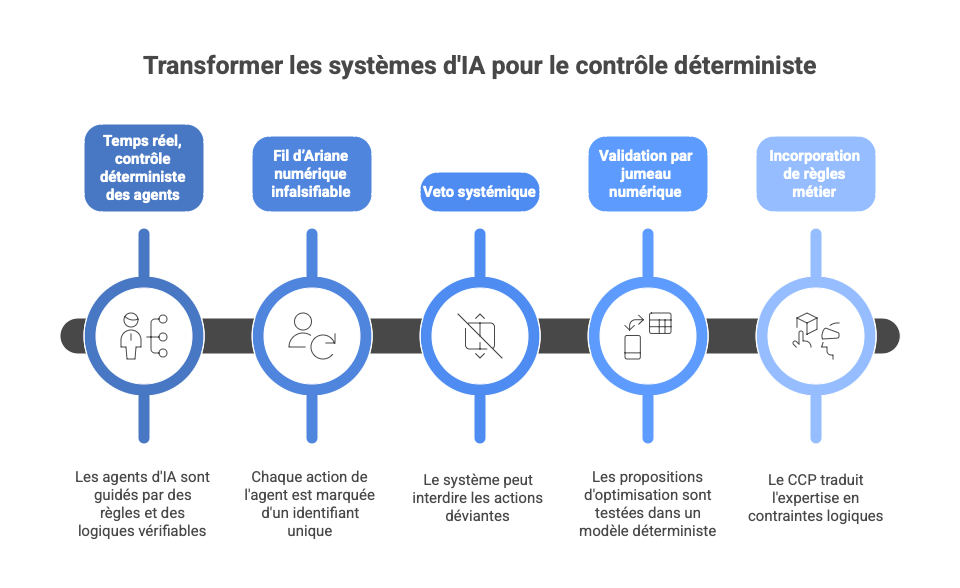

Le pivot stratégique repose sur la transformation des environnements agentiques en systèmes actifs de contrôle:

- L'Encadrement rule-based des agents : Au-delà du simple veto, il s'agit d'encadrer l'agent par des guardrails et des logiques qui orientent son action en temps réel, garantissant que chaque étape de son raisonnement est vérifiable.

- Un fil d’Ariane numérique infalsifiable (Correlation ID) : Pour garantir cette vérifiabilité, chaque intention de l'agent est marquée d'un identifiant unique. Ce "code de suivi" traverse toute la chaîne de décision, permettant de relier une action finale à la délibération précise et aux règles de sécurité qui l'ont autorisée. Il sert de socle à une traçabilité immuable en empêchant toute rupture ou modification du contexte de suivi entre les composants distribués.

- Le veto systémique : Capacité du système à interdire une action si elle dévie des trajectoires autorisées.

- Validation par jumeau numérique : Une proposition d’optimisation doit être confrontée à un modèle déterministe pour valider le respect des limites physiques avant exécution.

- Incorporation de règles métier : Le Cognitive Control Plane (CCP) traduit le savoir-faire expert en contraintes logiques inviolables, assurant une planification déterministe des tâches. Il convient de prêter attention au fait qu'en traduisant le savoir-faire expert en contraintes déterministes, le CCP sécurise l’exécution mais introduit un risque inverse : celui de cristalliser des règles héritées qui ne sont plus optimales. Dans des environnements évolutifs (marchés, logistique, maintenance prédictive), le respect strict des règles peut empêcher l’agent de découvrir des solutions non anticipées par les experts humains.

Notons que dans certains environnements à très faible tolérance de latence comme la détection d’intrusion réseau ou l’optimisation temps réel de flux industriels, l’introduction d’un Cognitive Control Plane trop centralisé peut devenir contre-productive. Un veto systémique, même justifié sur le plan de la conformité, peut empêcher une réaction immédiate et amplifier l’impact d’un incident. Cette tension révèle une limite structurelle : tout contrôle ne peut pas être centralisé sans arbitrage explicite entre sûreté et performance.

Sécurité : La Forteresse des Identités Non-Humaines (NHI)

La surface d'attaque (SailPoint Survey) explose et change avec l'arrivée massive des agents autonomes dans les organisations. Le CCP doit gérer les Identités Non-Humaines (NHI) avec la même rigueur que les accès humains ; la gestion des identités ne peut plus être uniquement humaine : elle doit intégrer les agents avec la même rigueur cryptographique que les accès réseau les plus sensibles (par exemple en utilisant un protocole SPIFFE/SPIRE). Les risques comme le "Goal Hijacking" (détournement d'objectif), vu comme un risque critique par OWASP (OWASP ASI 2025) doivent être maîtrisés et l'intégration de solutions spécialisées en sécurité des applications IA comme Imperva devient essentielle. Ces outils permettent de protéger les APIs et les flux de données contre les injections de prompts et les manipulations de modèles en temps réel, garantissant que l'agent reste dans son périmètre de mission.

Le CCP devient le garant de l'intégrité opérationnelle.

Viabilité Économique : Maîtriser la Dette Cognitive

L’enjeu n’est plus de choisir le modèle le plus puissant, mais de bâtir l’orchestration capable de transformer l’entreprise en un réseau de micro-services cognitifs. Le CCP est une couche d’abstraction se branchant sur l'existant via des APIs sécurisées.

L’implémentation n’est pas un "Big Bang". Le CCP est une couche d’abstraction qui se branche sur votre legacy via des APIs sécurisées, transformant l'entreprise en un réseau de micro-services cognitifs où la confiance est cryptographique.

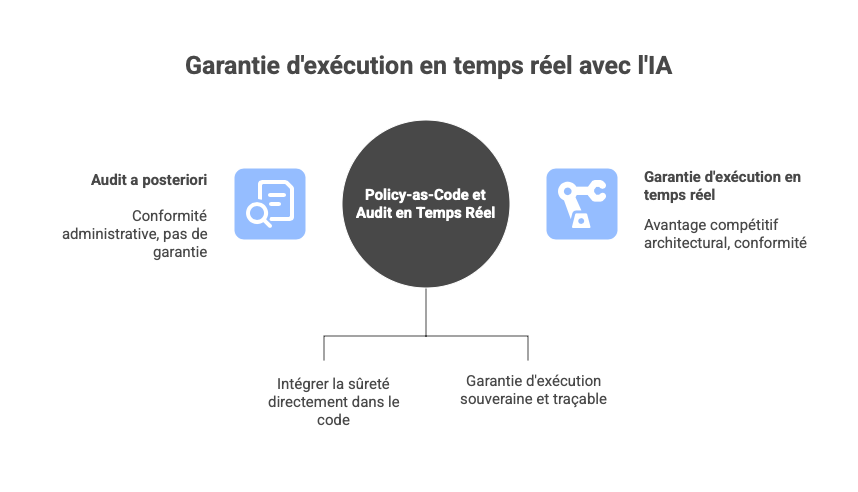

L'Opportunité Souveraine : Transformer la Sûreté en Code

Pour les industries critiques, le CCP est l'occasion de traduire des décennies de savoir-faire en contraintes numériques. C'est le passage d'un audit a posteriori à une garantie d'exécution en temps réel, alignée sur les exigences de l'EU AI Act qui s'appliquera aux systèmes à haut risque dès août 2026 en s'appuyant sur deux éléments:

- Policy-as-Code : Intégrer la sûreté directement dans le code permet de garantir que l'agent opère dans un "bac à sable" réglementaire inviolable. Transformer la sûreté et la conformité en code ne supprime pas les choix normatifs ; elle les rend simplement explicites. Chaque règle encodée dans le CCP reflète une décision humaine préalable parfois politique, économique ou éthique. Le CCP n’élimine donc pas le débat sur la gouvernance ; il en devient le lieu d’inscription technique.

- Audit en Temps Réel : Le CCP transforme la conformité d'une contrainte administrative en un avantage compétitif architectural, offrant une garantie d'exécution souveraine et traçable.

Le CCP ne se substitue pas aux obligations organisationnelles et documentaires de l’AI Act, mais constitue une brique technique clé permettant d’en opérationnaliser les exigences en temps réel.

Conclusion

Le véritable avantage compétitif ne sera pas votre modèle d'IA, mais la robustesse de votre architecture de contrôle. Le CCP est le socle indispensable pour transformer l'innovation probabiliste en une puissance industrielle rigoureusement contrôlée. Quand bien même il n’exonère pas le fournisseur ou l’exploitant de sa responsabilité légale, il lui fournit les moyens techniques de la démontrer. Pour finir, tous les agents autonomes ne justifient pas un Cognitive Control Plane complet : pour des usages à faible impact (assistance interne, exploration documentaire, prototypage) une gouvernance légère peut suffire. Le CCP devient pertinent lorsque l’agent est autorisé à agir sur le réel ou lorsque la précision de sa réponse est critique et doit impérativement s'aligner sur un modèle de référence (physique, logique ou réglementaire), pour proscrire toute hallucination ou dérive.

Références & Lectures complémentaires

- MarketsandMarkets – AI Agents Market Forecast: Rapport projetant une croissance à 52,6 Md$ d'ici 2030 avec un CAGR de 44,8-46,3 %.

- Mordor Intelligence – Agentic AI Market: Analyse des plateformes de développement d'IA agentique et des investissements (CAGR 43,6 %).

- Mordor Intelligence – Agentic AI Dev Platform: Focus sur les outils de création d'agents autonomes pour l'entreprise.

- Mordor Intelligence – Autonomous Agents: Étude sur l'autonomie croissante des systèmes de décision en environnement complexe.

- Research Nester – Autonomous AI Outlook: Perspectives stratégiques sur l'intégration des agents autonomes à l'horizon 2035.

- OWASP – Top 10 for Agentic AI 2025: Référentiel des menaces cyber spécifiques aux agents (Goal Hijacking, Identity Abuse).

- LangChain – LangGraph: Framework d'orchestration pour le séquençage et la planification déterministe des agents.

- Microsoft – Ignite 2025 & Agent 365: Annonce du plan de contrôle pour agents incluant registre et sécurité native.

- Microsoft Purview: Solution de gouvernance des données et de conformité pour les agents autonomes.

- Microsoft Copilot Studio: Outil de création d'agents et de copilotes personnalisés avec guardrails intégrés.

- MuleSoft – Agent Fabric: Solution d'intégration pour connecter les agents aux systèmes legacy via des APIs.

- Red Hat – OpenShift for AI: Infrastructure cloud hybride pour le déploiement sécurisé de modèles SLM et LLM.

- Salesforce – Agentforce: Écosystème d'agents autonomes sécurisés par la couche de confiance Einstein.

- Siemens – Digital Twins: Jumeaux numériques industriels utilisés pour le contrôle déterministe des agents en usine.

- Sinequa – KMWorld 2025: Analyse du déploiement massif de l'IA agentique et de la gestion des connaissances.

- Kandasamy, S. (2025) – Control Plane as a Tool. Une approche complémentaire au CCP qui se concentre sur l'efficacité de l'interaction Agent-API, là où le CCP assure la gouvernance systémique et la conformité.

- Imperva Une solution de protection en temps réel sécurisant les applications GenAI contre les injections de prompts et les fuites de données.

- SPIFFE (Secure Production Identity Framework for Everyone) Un standard ouvert qui définit un cadre pour attribuer des identités cryptographiques sécurisées aux workloads et services logiciels, permettant une authentification mutuelle sans secrets et une sécurité zero-trust dans les environnements cloud-native.

Lego I Assemblage

Les opinions exprimées dans cet article sont strictement personnelles et ne reflètent pas nécessairement celles de mon employeur. Les contenus sont fournis à titre informatif et ne constituent pas un conseil juridique. Cet article explore des concepts architecturaux émergents et analyse des tendances de marché.